I.) Physische Sicherheit

– Zugangskontrolle: unberechtigter Zugang zum Raum (Schließsysteme, biometrische Zugangskontrolle, separate Server-Räume)

– physischer Zugriff zum System: Abschließbare Serverschränke, Abschließbare Etagenverteilerschränke, Gehäuseverschluß, Kensington-Schloß

– Klima/Umwelt: Temperatur, Feuchtigkeit, Staub und Dreck (Klima-Anlage, Umgebungskontrollen, Reinigung)

– Zugriff auf Netzwerk: Netzwerkkabel schützen (keine offenen Stellen, Unterboden-Verlegung, verdeckte Schächte), Netzwerkdosen nur belegen, wenn notwendig

II.) Fehlertoleranz

=> „Zentrale Systeme im Netzwerk ausfallsicher halten“

Fehlertoleranz bedeutet, dass ein System seine Funktion aufrecht erhalten kann, auch wenn Teile davon ausfallen. Sicherstellen durch:

– Redundante Komponenten (Netzteile, Lüfter, NICs, Steuerungskomponenten, Speicher, Festplatten etc.)

– software-seitige Mechanismen (RAID, redundante Datenablage)

III.) HA (High Availability, Hochverfügbarkeit), Erweiterung zur Fehlertoleranz

Bei HA sind die Systeme als Ganzes mehrfach vorhanden und präsentieren sich als ein System, realisiert in verschiedenen Stufen:

1.) Bare Metal: nur die Hardware steht redundant zur Verfügung und muss durch Wiedereinspielen von Backups funktionstüchtig gemacht werden

2.) Cold Standby: ein Ersatzsystem kann bei Bedarf hochgefahren werden und die Funktion des ausgefallenen Systems übernehmen

3.) Hot Standby: ein Ersatzsystem läuft mit und übernimmt automatisch annähernd sofort die Funktion des ausgefallenen Systems (z.B. pacemaker + DRBD + kvm u.a.)

IV.) Cluster, Erweiterung zur HA

Ein Cluster sind zwei oder mehr gleichartige Systeme, die komplett als Einheit arbeiten und ihren Status jederzeit abgleichen. Fällt ein Cluster-Member aus, fallen keine Funktionen weg, die anderen Cluster-Member übernehmen.

Diese Hochverfügbarkeit eines Clusters kann auf zwei Arten bereit gestellt werden:

1.) aktiv-aktiv: alle Systeme sind aktiv, die Leistung erhöht sich entsprechend und vermindert sich bei Ausfall eines oder mehrerer Systeme

2.) aktiv-passiv: ein System ist aktiv, das andere wechselt nur bei Bedarf in den Aktiv-Modus

Unterschied zu „einfacher HA“: ein Cluster hat eine gemeinsame Logik: das heißt, es wird ein gemeinsamer Speicher („Quorum„) verwendet, auf dem die jeweiligen aktuellen Zustände für alle Cluster-Member präsent ist (z.B. auch bei Firewall-Clustern, bei welchen aktive VPN-Sitzungen übergeben werden müssen etc.)

V.) Datensicherung

„Ich kannte mal einen Mann, der sprang aus dem 10. Stock. Bei jedem Stock, an dem er vorbeikam, meinte er: bis hierhin ging’s gut.“

– Was soll gesichert werden

– Wann soll es gesichert werden

– Wie soll es gesichert werden (Medien)

– Wie oft soll es gesichert werden

– Wie viele Sicherungen sollen vorgehalten werden

– Wer ist dafür verantwortlich

– Wo sollen die Sicherungen abgelegt werden

1.) Bandsicherung:

– Helical Scan (AIT, DAT, VXA): Schrägspuraufzeichnung, eher minderwertige Technologie

– Linear Scan (Standard: LTO, früher: DLT, QIC)

2.) Sicherung auf Festplatte: HDD, SDD, NAS, SAN

3.) Methoden:

– Vollsicherung

– Differentiell (Daten seit der letzten Vollsicherung)

– Inkrementell (Daten seit der letzten Sicherung)

– Kopie-Sicherung (Vollsicherung ohne Zurücksetzen des Archiv-Bits)

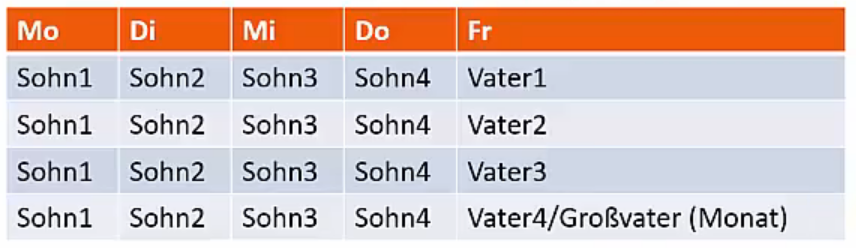

4.) GVS (Großvater – Vater – Sohn, Generationenprinzip):

– z.B. Vier Sohn, vier Vater, zwölf Großvater-Bänder

VI.) Viren, Würmer und Trojaner

Allgemein: Schadsoftware

1.) Computervirus:

– schleust sich in Computerprogramme ein und verbreitet sich selbst

– Viren benötigen eine Datei als Wirt, in dem sie sich verstecken können

– Viren haben einen Schadcode (Ausnahmen: Hoax bzw. reine Vermehrung), um die Funktion des Computersystems zu beeinträchtigen (Betriebssystem oder Anwendungsprogramme)

2.) Computer-Würmer:

– vervielfältigen sich selbst, wenn sie einmal ausgeführt werden

– übertragen sich selbst über das Netzwerk, gehen aktiv an andere Systeme im Netzwerk heran

3.) Trojaner (Trojanische Pferde):

– tarnen sich als nützliches Programm bzw. nützliche Datei (z.B. auch in Bilddateien!)

– führen den Schadcode im Hintergrund aus

Würmer und Trojaner werden umgangssprachlich ebenso als Viren bezeichnet, da es vor allem Mischformen gibt.

4.) weitere Malware:

– Backdoor: geheimer Zugang zum Opfersystem (spezielle Funktion von Viren)

– Spyware, Adware: spionieren Daten auf dem Opfersystem oder das Benutzerverhalten aus und übertragen diese Daten zum Wirt

– Scareware: soll durch gefälschte Warnmeldungen verunsichern und zur Installation von Viren verleiten, z.B. Antivirenprogramm-Fake

– Ransomware: blockiert den Zugriff auf das Opfersystem oder die Daten (z.B. Lockie und Co. verschlüsseln die lokalen Daten zur Erpressung von Lösegeld)

– Rootkits: verstecken Schadsoftware und unerwünschte Vorgänge auf dem Opfersystem durch Manipulation von Kernel-Code und -Prozessen

5.) Angriffsvektoren und Einfallstore:

– eMail-Anhänge (mit vermeintlich wichtigen Dokumenten, z.B. PDF, Word, JPG uva.)

– Hyperlinks in eMails (mit vermeintlich wichtigen Inhalten, z.B. Konto-Freischaltung) u.a.

– Installation durch Benutzer (Trojaner; Benutzer glaubt dem vordergründigen Zweck)

– Ausnutzen von Schwachstellen von Netzwerk-Anwendungen (Blaster: Lücke in RPC, Remote Procedure Call)

– Drive-By Download (Ausnutzung der Schwachstellen in Browsern)

– Autostart von Wechselmedien

– manuelle Installation durch Angreifer

VII.) DoS (Denial-of-Service) und DDoS (Distributed Denial-of-Service) – Angriffe:

DoS dient lediglich der Zerstörung und bezeichnet den Ausfall eines Dienstes im Netzwerk durch eine DoS-Attacke durch

– Ausnutzen einer Schwachstelle

– Überlasten eines Dienstes durch zu viele Anfragen

DDoS wurde z.B von Cyberbunker gegen spamhouse.org eingesetzt und ist DoS durch eine ggf. sehr große Gruppe von Angriffs-Systemen – mit Bot-Netzen von bis zu 1000 Systemen und mehr.

Die Bots dienen z.B. als Proxy, zum Spam-Versand, DDoS, Spionage etc. Bot-Netze können gemietet werden und werden gezielt eingesetzt, die Steuerung erfolgt durch Command & Control – Servern.

Angriffsformen:

– SYN-flooding: unvollendete TCP-Handshakes, Opfer reagiert mit SYN-ACK und häuft halboffene TCP-Sessions, die Ressourcen verbrauchen, bis der Dienst keine weiteren Anfragen mehr annehmen kann

– SMURF-Attacke: provoziert Ping-Anfragen mit fremden IP-Adressen

– Land-Attacke: nutzt SYN-Pakete mit identischer Absender- und Ziel-Adresse, die bei bestimmten Systemen eine RACE-Condition erzeugt. Bei RACE beeinflussen sich Prozesse gegenseitig und landen in einem „Teufelskreis“

– Teardrop-Attacke: übergroße IP-Pakete, die durch Fragmentierung getarnt werden, lassen das Opfersystem zusammen brechen

– uva. !!

VIII.) Phishing:

aus dem Angelsport (Fishing) – der Versuch, über gefälschte eMails oder Webseiten an ggf. persönliche Daten des Benutzers zu gelangen bzw. Drive-By Downloads auszulösen u.a.

IX.) Social Engineering:

„wie im echten Leben“: vermutliche Freunde, die einen nur ausnutzen wollen, zur Herausgabe von Zugangsdaten, Öffnen von Zugängen, Beschaffen von Dingen durch z.B.

– Aufbauen von Vertrauen

– Ausnutzen von Hilfsbereitschaft

– Manipulation durch Angsterzeugung

– Vortäuschen einer Autorität

Typische Formen von Social Engineering:

– Telefonanruf durch Mitarbeiter einer IT-Abteilung

– Vortäuschen von Wartungsarbeiten („Blaumann“-Angriff)

– Aufbau von Freundschaften (in Kneipen, durch persönliche Fotos von früher uva.)

– u.a. auch beim Phishing angewandt

Gegenmaßnahmen:

– Aufmerksamkeit

– gesunde Skepsis

X.) Schutzmechanismen gegen Viren und Co.:

Ziele:

– Verfügbarkeit der Systeme und Daten

– Integrität und Authentizität der Daten

– Vertraulichkeit (Verschlüsselung, Zugangssicherheit auf technischer, organisatorischer und physischer Ebene)

Maßnahmen:

– physische Sicherheit: Zugangskontrollen, Klima-Anlagen, Umgebungsüberwachung von Temperatur, Feuchtigkeit, Kameras, Zäune, Schilder, Wachpersonal etc.

– Netzwerksicherheit: Firewalls, Virenschutz-Systeme, IDS (Intrusion-Detection-Systeme) oder IPS (Intrusion-Prevention-Systeme), VPNs, starke Authentisierung, Backup-Konzept

– Organisatorische Sicherheit: Security-Policy im Unternehmen inklusive Festlegung der Verantwortlichkeiten, Mitarbeiter-Schulungen, Sensibilisierung